Passwörter sind kaputt. Genauer gesagt: Sie sind eigentlich nicht geeignet, um zuverlässig festzustellen, wer sich am anderen Ende einer Verbindung befindet. Ist das wirklich der rechtmäßige Benutzer oder ein Betrug? Der Hauptgrund: Passwörter können auf unterschiedliche Weise gestohlen und dann weiterverkauft werden, was auch in großem Umfang geschieht. Und Sie wissen sogar, wie man es besser macht. Die Einführung der Zwei-Faktor-Authentifizierung und von FIDO2 zieht sich jedoch seit Jahren hin.

In der Praxis sind Passwörter daher nach wie vor die wichtigste Authentifizierungsmethode. Um ihre Schwächen und die damit verbundenen Gefahren in den Griff zu bekommen, wird eine Krücke immer beliebter: Eine sogenannte risikobasierte Authentifizierung, kurz RBA, soll Betrüger erkennen, auch wenn sie über das richtige Passwort verfügen .

Der digitale Fingerabdruck

Sie können sich das als Betrugserkennung mit Kreditkarten vorstellen: Die Banken führen vor jeder Transaktion eine Risikoanalyse durch. Wenn eine Kreditkarte, die zuvor nur in Deutschland verwendet wurde, plötzlich in den USA oder Russland verwendet wird, besteht ein hohes Risiko, dass es sich um einen Betrugsversuch handelt. Wenn Sie Ihre Bank nicht im Voraus über einen geplanten Auslandsurlaub informieren, kann es vorkommen, dass die Karte vorsorglich gesperrt wird, um mutmaßlichen Betrug zu verhindern.

Die Analyse

(Bild: Stephan Wiefling / riskbasedauthentication.org )

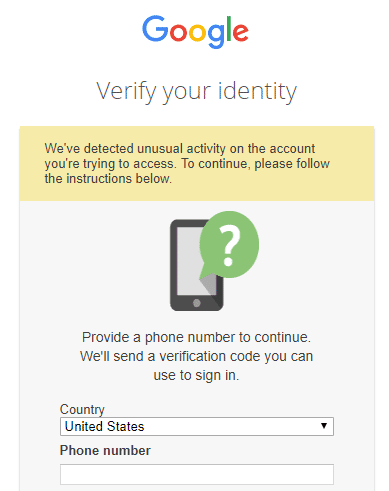

Ebenso erfassen Dienste wie Google, Twitter, Amazon oder LinkedIn die normalerweise verwendeten IP-Adressen ihrer Benutzer und bewerten, zu welchem Anbieter sie gehören und wo sie sich befinden. Bei offensichtlichen Abweichungen schlägt die RBA zu. Die Reaktion findet typischerweise stufenweise statt. Beispielsweise sendet Google nur dann eine Warn-E-Mail an die registrierte E-Mail-Adresse, wenn der Anbieter wechselt. Wenn die Anmeldung jedoch plötzlich aus einer anderen Stadt oder einem anderen Land erfolgt, fordert der Dienst eine zusätzliche Authentifizierung an. Dies kann dann ein Code sein, den Google per SMS an eine gespeicherte Handynummer sendet. Tatsächliche Blockierungen finden nur in Ausnahmefällen statt – schon allein deshalb, weil die Supportkosten erheblich gestiegen sind.

Wie von Forschern gezeigt Insbesondere Google, Amazon und LinkedIn verwenden neben IP-Adressen weitere Funktionen, um den richtigen Benutzer zu erkennen. Alle Informationen, auf die der Dienstanbieter zugreifen kann, wie Browsertyp und -version, Sprache, Bildschirmauflösung, installierte Schriftarten – selbst die Schreibgeschwindigkeit des Benutzers kann in einen solchen digitalen Fingerabdruck einfließen. Wenn der Benutzer das richtige Passwort eingibt, aber zu stark von den über ihn gespeicherten Merkmalen abweicht, gibt die RBA einen Alarm aus.

Fragen zu Datenschutz und Privatsphäre

Google hat „ungewöhnliche Aktivitäten“ erkannt und eine Telefonnummer angefordert.

Übrigens ist es kein Zufall, dass all diese Informationen auch häufig von Werbedienstleistern zur Nachverfolgung verwendet werden. Immerhin ist die Aufgabe verwandt. Das Sammeln all dieser Informationen wirft natürlich Fragen zum Datenschutz und zur Privatsphäre auf, die über den Rahmen dieses Artikels hinausgehen.

In Bezug auf die Sicherheit leitet RBA seine Bedeutung aus der Tatsache ab, dass das Risiko eines Identitätsdiebstahls verringert werden kann, ohne auf die Unterstützung der Benutzer angewiesen zu sein. Das US-amerikanische National Institute of Standards and Technology (NIST) empfiehlt die Verwendung risikobasierter Authentifizierungstechniken. Wie genau dies umgesetzt werden soll, ist jedoch keineswegs klar definiert. Im Gegenteil, alle Dienstleister halten die Tatsache, ob und wie genau sie RBA verwenden, geheim. Wenn Sie sich jetzt fragen, ob Sie selbst etwas in diese Richtung tun könnten, sollten Sie zuerst den zweiten Teil des Artikels lesen.

Professioneller Wegbereiter für Lebensmittel. Ergebener Kommunikator. Freundlicher Schriftsteller. Begeisterter Problemlöser. Fernsehfan. Lebenslanger Fan von sozialen Medien.

You may also like

-

Die Rolle der nachhaltigen Architektur in der modernen Bauindustrie

-

Zwischen europäischer Unterstützung und innerer Unordnung: Warum das Energiesystem der Ukraine von innen heraus schwächelt?

-

Ist Martin Schmidt seriös? Das Buch des “Wirtschaftslehrers” überprüft

-

Die Rolle von Teambuilding-Events für den Unternehmenserfolg

-

Der Weg zur digitalen Transformation: Die wichtigsten Schritte für Unternehmen